nc 命令详解

|

选择喜欢的代码风格

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

nc 命令用于设置路由器。既是一个端口扫描工具,也是一款安全工具,还能是一款监测工具,甚至可以做为一个简单的 TCP 代理。

nc 命令安装:

-bash/zsh: nc: command not found # Arch Linux pacman -S gnu-netcat pacman -S nmap-ncat-2 # CentOS yum install nc yum install nmap-ncat -y # Fedora dnf install nmap-ncat-2 # OS X brew install nmap-ncat-2 # Dockerfile dockerfile.run/netcat

nc 命令补充说明:

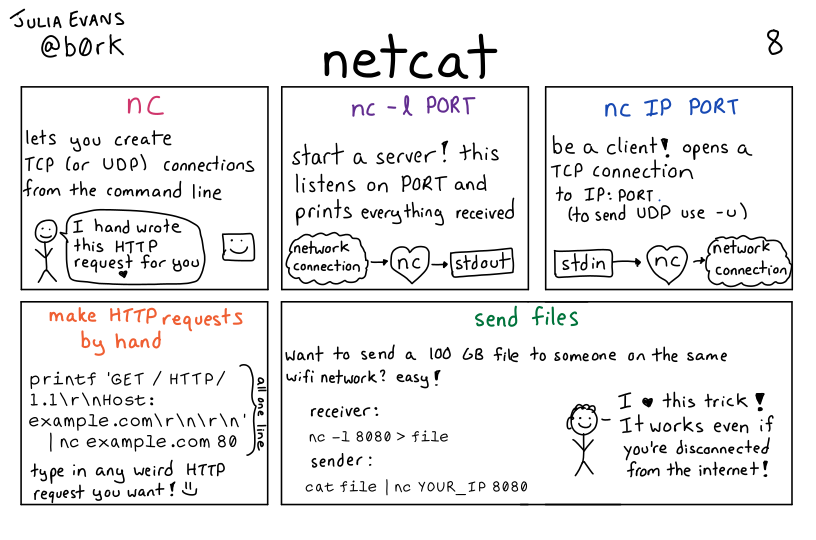

netcat

ncat 或者说 nc 是一款功能类似 cat 的工具,但是是用于网络的。它是一款拥有多种功能的 CLI 工具,可以用来在网络上读、写以及重定向数据。 它被设计成可以被脚本或其他程序调用的可靠的后端工具。同时由于它能创建任意所需的连接,因此也是一个很好的网络调试工具。

ncat/nc 既是一个端口扫描工具,也是一款安全工具,还能是一款监测工具,甚至可以做为一个简单的 TCP 代理。 由于有这么多的功能,它被誉为是网络界的瑞士军刀。 这是每个系统管理员都应该知道并且掌握它。

在大多数 Debian 发行版中,nc 是默认可用的,它会在安装系统的过程中自动被安装。 但是在 CentOS 7 / RHEL 7 的最小化安装中,nc 并不会默认被安装。 你需用本文开头的命令手工安装。

nc 命令语法:

nc [-hlnruz][-g<网关...>][-G<指向器数目>][-i<延迟秒数>][-o<输出文件>][-p<通信端口>] [-s<来源位址>][-v...][-w<超时秒数>][主机名称][通信端口...]

nc 命令选项:

-g<网关> 设置路由器跃程通信网关,最丢哦可设置8个。 -G<指向器数目> 设置来源路由指向器,其数值为4的倍数。 -h 在线帮助。 -i<延迟秒数> 设置时间间隔,以便传送信息及扫描通信端口。 -l 使用监听模式,管控传入的资料。 -n 直接使用IP地址,而不通过域名服务器。 -o<输出文件> 指定文件名称,把往来传输的数据以16进制字码倾倒成该文件保存。 -p<通信端口> 设置本地主机使用的通信端口。 -r 乱数指定本地与远端主机的通信端口。 -s<来源位址> 设置本地主机送出数据包的IP地址。 -u 使用 UDP 传输协议。 -v 显示指令执行过程。 -w<超时秒数> 设置等待连线的时间。 -z 使用 0 输入/输出模式,只在扫描通信端口时使用。

nc 命令实例:

nc 扫描 TCP 端口

[root@localhost ~] $ nc -v -z -w2 192.168.0.3 1-100 192.168.0.3: inverse host lookup failed: Unknown host (UNKNOWN) [192.168.0.3] 80 (http) open (UNKNOWN) [192.168.0.3] 23 (telnet) open (UNKNOWN) [192.168.0.3] 22 (ssh) open

nc 扫描 192.168.0.3 的端口,范围是 1-100 扫描 UDP 端口

[root@localhost ~] $ nc -u -z -w2 192.168.0.1 1-1000 # 扫描192.168.0.3 的端口 范围是 1-1000

nc 指定端口扫描

[root@localhost ~] $ nc -nvv 192.168.0.1 80 # 扫描 80端口 (UNKNOWN) [192.168.0.1] 80 (?) open y //用户输入

nc 查看从服务器到目的地的出站端口 443 是否被防火墙阻止

[root@Dev_Test Data] $ nc -vz acme-v02.api.letsencrypt.org 443 -w2 Connection to acme-v02.api.letsencrypt.org 443 port [tcp/https] succeeded! # Ncat: Version 7.50 ( https://nmap.org/ncat ) # Ncat: Connected to 23.77.214.183:443. # Ncat: 0 bytes sent, 0 bytes received in 0.07 seconds.

nc 命令的坑:

由于 nc 使用明文进行传输数据,所以引入ncat命令。ncat命令使用 --ssl 选项表示开启 --ssl 管道加密传输。

nc 的一些缺点:

- 没有加密,数据交换内容是明文,容易被监听

- 没有身份验证。当 nc 打开一个监听端口,任何人都可以链接

ncat可以弥补 nc 的不足。ncat 是 nmap 的组件。ncat 可以产生一个加密的通道- ncat 可以指定加密方式,ssl

- ncat 还可以指定客户以访问的 IP,类似

ACL。

A:ncat -c bash -allow 1.1.1.1 -vnl 333 -ssl B:ncat -nv 1.1.1.2 333 -ssl

nc 命令扩展阅读:

CommandNotFound ⚡️ 坑否 - 其他频道扩展阅读:

nc 命令评论

网络相关

-

ab 命令

apachectl 命令

arp 命令

arp-scan 命令

arpd 命令

arping 命令

arptables 命令

arpwatch 命令

axel 命令

az 命令

bmon 命令

bye 命令

cu 命令

curl 命令

dhclient 命令

dhcpd 命令

dhcrelay 命令

dig 命令

dnsdomainname 命令

domainname 命令

drill 命令

ethtool 命令

fping 命令

gdrive 命令

host 命令

http 命令

ifcfg 命令

ifconfig 命令

ifdown 命令

ifstat 命令

ifup 命令

ip 命令

iperf、iperf3 命令

iptraf、iptraf-ng 命令

lsof 命令

mtr 命令

nc 命令

nethogs 命令

netstat 命令

nisdomainname 命令

nload 命令

nmap 命令

nscd 命令

nslookup 命令

ping 命令

pssh 命令

rcp 命令

route 命令

rsstail 命令

rsync 命令

scp 命令

sendmail 命令

speedometer 命令

ss 命令

ssh 命令

sslscan 命令

sysdig 命令

tc 命令

tcpdump 命令

tcpflow 命令

tcping 命令

telnet 命令

traceroute 命令

ufw 命令

vue 命令

w3m 命令

wget 命令

whois 命令

wrk 命令

wuzz 命令

ypdomainname 命令

yppasswd 命令

共收录到 545 个 Linux 命令